|

|

|

#1 |

|

榮譽會員

|

Jetico in ubuntu Way 之:去蕪存菁

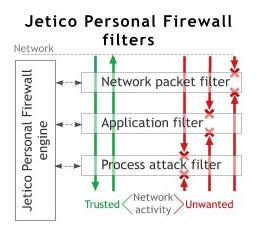

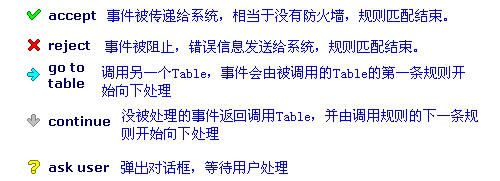

主題:Jetico in ubuntu Way 之:去蕪存菁 (無廢話帶你解讀JPF手冊的精華部分,及我在使用中的經驗) 作者:ubuntu 版權聲明:本文采用創作共用協議 在遵守創作共用協議,非商用,非盈利以及保留作者和版權聲明的前提下,您可以任意轉載本文。將本文用於商業用途請先聯繫作者,以獲得授權。作者不對讀者使用本文中軟件造成的損失承擔任何責任。 本文作者保留對違反本聲明的行為進行法律訴訟的權利。 附加聲明:在互相尊重的前提下,歡迎任何人指正及討論,本人願意回答與本帖有關的問題。與本帖無關問題,概不回答。您可以開新帖詢問其它有關Jetico的問題。對於不調查,不舉證,一概憑主觀臆測的評論,本人一律不予回復,以免口舌之爭。本人誓死捍衛您的言論自由,但前提是您要拿出令人信服的證據。 本來不打算再寫這種吃力不討好的指南,但是看到論壇有的朋友PM詢問一些問題,我決定寫完,回報給支持我的人。 工欲善其事,必先利其器。要想用好JPF必須通讀幫助手冊。由於手冊是英文的,好多人不願意看,我就把精華部分挑出來,並結合自己的使用經驗,寫成此文。 說句實話,Jetico的手冊又臭又長,很多問題可以有更好的表達方式,它不用,我也懶的看。不過整個手冊,我還是看過的。 要設置規則,就得講原理,就要看手冊。知道英文的手冊有人懶的看,下面我揀最重要的講。詳細去看手冊,不多解釋。 JPF手冊英文的,裡面廢話一大堆。當然也有有用的。 下面我寫的,就是精華部分,你看不懂的話,就不要折騰啦,安全第一。我不管它JPF怎麼設計的,底層怎麼過濾的,它是三層也好,或者和樂百氏搞個幾十層。我只要事件,規則。 問題1:Root Table;Root Table由Application Table,Process Attack Table,Protocols Table,System IP Table,reject組成,不用看Jetico,你能記得它們的順序嘛? 問題2: 下面兩種情況,你會如何選擇?  JPF管規則叫Rule,以後俺也叫Rule。 Filter,Event,Rule,再折騰也離不開這三個。牢記。 Rules of different types control different events. 牢記。 JPF的三層filter Network Packet filter (由IP filter和Protocol filter組成) Application filter Process attack filter 看下面兩張圖,很好理解。TDI Filter就是Application Filter,它是內核級網路驅動的最高層,直接面向用戶級應用。 由於Network filter有兩部分,所以有4個過濾模塊。   Filter,Event,Rule三者的關係 Network packet filter 對應的 Rule types: Network protocol rule IP rule Application filter 對應的 Rule types: Application rule Process attack filter 對應的 Rule types: Process attack rule 去JPF -> configuration -> Optimal Protection -> Root 看到了嘛? 四種Rules對應於4個Table,實際上是4個規則組,Table就是規則的容器。 都用過Windows,Table就像資料夾,規則就像資料夾裡的文件。複雜嘛? 一點都不複雜。 QUOTE: Network packet filter 對應的 Rule types:Network protocol rule; IP rule Network protocol rule 對應的Events: Event - select whether to match incoming packets, or outgoing packets or both IP rule 對應的Event Event - select whether to match incoming packets, or outgoing packets or both QUOTE: Application filter 對應的 Rule types:Application rule Application rule,對應的Events: Event - application network event type: any inbound connection outbound connection listening port receive datagrams send datagrams listening datagrams access to network any - any event is suitable inbound connection - connection with local application initiated by remote end outbound connection - connection to remote server initiated by local application listening port - local application waits for incoming connections receive datagrams - local application receives data within connectionless communications send datagrams - local application sends data within connectionless communications listening datagrams - local application waits for incoming data within connectionless communications access to network - special event which means general access to networking subsystem preceding to all network communications. While 'access to network' is not enabled for an application, it won't be permitted to execute any network-related function QUOTE: Process attack filter 對應的 Rule types:Process attack rule Process attack rule,對應的Events: attacker installs system-wide Windows hook Attacker starts application with hidden window Attacker writes to application's memory Attacker injects own code into application Attacker modifies child process Low-level access to system memory Attack type - suspicious action type attacker installs system-wide Windows hook Microsoft Windows operating systems provide so-called hooking mechanism. Application are allowed to install 'hook' function which can intercept some events (mouse actions, keystrokes, etc.) before they reach the target application. The key point of some hooks is that hook function code must be executed on behalf of other application. Windows hooking mechanism is widely used both by legal applications and trojans. As soon as trojan installs Windows hook, it can access network via its hook function. Since the hook function can reside in legal process' space (for example, in Explorer.exe process), the user will not realize that network is accessed by the trojan. Attacker starts application with hidden window Trojan program can run another trusted application with command-line arguments and make the application accessing network. Of course, the user will notice that something is going wrong if he/she sees unexpectedly appeared Internet Explorer's windows. So the trojan program can simply run Internet Explorer's windows in hidden mode. Jetico Personal Firewall reports about the event, but it should be noted that legal programs often run their modules with hidden windows, for example, when such a module supports icon in the system tray. Attacker writes to application's memory. Trojan program can modify memory of another trusted application. Usually trojan replaces contents of memory where legal code of the trusted application resides by the code of the trojan's procedure that accesses network. As soon as the procedure runs, it accesses network so that everything looks like the trusted application itself decides to access network. Attacker injects own code into application. When Windows application runs, it may have one or several so-called "threads". Every thread works in parallel with other threads and executes its own code in the context of the application's process. Windows allows creating of remote threads, i.e. one process can create thread that will work in context of another trusted process. In this case Windows beleives that this trusted process is responsible for everything that the remote thread makes. Trojan programs can use the technology of remote threads to hide their activity. Attacker modifies child process. Trojan program (attacker) can run another trusted application and modify its memory before the process of trusted application will run. Since the trusted process is not running yet, it may be difficult to detect after some time that the trusted application will run the code of trojan program. Low-level access to system memory. Trojan program can harm loaded Windows system modules or running applications by modifying contents of system physical memory. Since the physical memory is common for all the processes running on the computer, such a dangerous program can make any process doing what the trojan program wants. Windows security mechanisms normally does not allow programs to make such a trick, but it is still possible. If Jetico Personal Firewall detects this kind of attack, it definitely means that the reported program is a trojan. 看明白沒,三大filter,都是處理各自的Events,沒有交集。他們是平行關係,不是從屬關係。那麼filter是做什麼的? 1.攔截屬於自己的Event,然後2. 去Security Policy裡,通常是Optimal Protection裡查找對應的Rules,根據Rules對Events進行處理。 Allow or Block 這就是問題所在。 Root Table;Root Table由Application Table,System IP Table,Protocols Table,Process Attack Table,reject組成。Root Table是個特例,只有它包括任何類型的規則,可以處理任何類型的事件。其它Table只能接受特定的事件和規則如:Application Table只能處理Application Event,而不能處理Process Attack Event。 Rules of different types control different events. 牢記。 意思就是說,不同的Rule支配管理駕馭對應不同的Event。再詳細點:比如,svchost.exe inbound connection TCP local 135 port Event發生了,事件只會在Application Rule Table裡找到匹配的規則,它絕不會在IP Rule Table裡找到匹配的規則。不屬於這個Event的Rule全部被無視了,它們相當於不存在。 於是,我看到有人問,都是屏蔽135連接阜的Rules,到底是svchost.exe裡的優先,還是IP Rules裡的優先。 我現在告訴你,它們是平行的,沒有優先級的關係。JPF只會根據Events來選擇對應的Rules。如果事件屬於Application Table,Application rule被執行,無視System IP Table。如果事件屬於System IP Table, System IP rule被執行,無視Application Table。 處理問題要抓主要矛盾,你看看Process attack filter的介紹太煩了,我們先把Process attack filter忽略掉。為什麼,比如JPF有很多視窗是由Process attack filter彈出的,實際沒聯網你就開始彈視窗啦,我不喜歡這個,我只要它在聯網的時候才彈出視窗,這點做的沒CPF好。有人說關了不安全,那好,既然是不聯網你都彈,我關掉你,裝PG或 SSM GSS或者KAV6的Proactive Defence,這樣即減少了JPF的複雜性,又不損失安全性,兩全啊。注意Process attack filter不監控網路訪問,關掉Process attack filter,並不影響其它filter對網路訪問的監控,這需要你瞭解Process attack filter對應的事件。 Network protocol rule,IP rule 這兩個沒點基礎的人,也不會設置,先丟一邊,以後再說。 那麼我們的重點就是Aplication Rules,實際上就是Application Rules裡的Ask User,就是這裡。 Application Rule搞定後,再去設置Network protocol rule,IP rule 最後你有興趣的話再去設置Process attack rule。 規則的匹配是自上到下的順序,這點要記住。 所有Action的圖示說明:  Application Rules相關事件Event的說明: 我說JPF的手冊廢話一大堆,可不是胡說。比如下面這些事件: QUOTE: Event - application network event type: any inbound connection outbound connection listening port receive datagrams send datagrams listening datagrams access to network 然後你去看手冊對事件的解釋,一般人根本不知道它在說什麼。 你按字面直譯:向外連接,向內連接,接收資料,發送資料,監聽連接阜,監聽資料,訪問網路? 翻譯完了,天書嘛!你也搞不清它在說什麼?你Event都搞不清楚,寫出來的規則還不是一塌糊塗。 我下面用Rule Based Firewall的語言來解釋一下,真正給防火牆寫過規則的人,應該能看明白。我知道給OP,Kerio寫過規則的人看者比較親切。LNS的規則寫法比較特別,熟悉的應該也能看懂。 QUOTE: inbound connection(Jetico) 是 TCP inbound/incoming TCP入站/傳入(OP Kerio Comodo) 在LNS裡要設成TCP雙向(LNS) outbound connection (Jetico) 是 TCP outbound/outgoing TCP出站/傳出(OP Kerio Comodo) 在LNS裡要設成TCP雙向(LNS) listening port (Jetico) 是 listening TCP port 監聽TCP連接阜 receive datagrams (Jetico) 是 UDP inbound/incoming UDP入站/傳入 (OP Kerio Comodo LNS) send datagrams (Jetico) 是 UDP outbound/outgoing UDP出站/傳出 (OP Kerio Comodo LNS) listening datagrams (Jetico) 是 listening UDP port 監聽UDP連接阜 access to network 這個以後再解釋 @@ 很明顯,我的解釋簡單明瞭,手冊裡的說法晦澀難懂。 以上都是我所理解的Jetico手冊裡的精華部分,當然還有一些手冊裡沒有,我自己的觀點。但願它們是有用的。授人以魚不如授人以漁。 QUOTE: 問題: 怎麼設置可以允許一個信任的程式去hook其它的程式?不要讓他總是提示xxxx入侵xxxx的記憶體~~ 答案: QUOTE: add to application trust zone 這是某人問過的問題? 看懂本文的人應該很清楚答案是否正確。 QUOTE: 20060603 第一版發佈 |

__________________

|

|

|

|

送花文章: 3,

|

|

|

#2 (permalink) |

|

榮譽會員

|

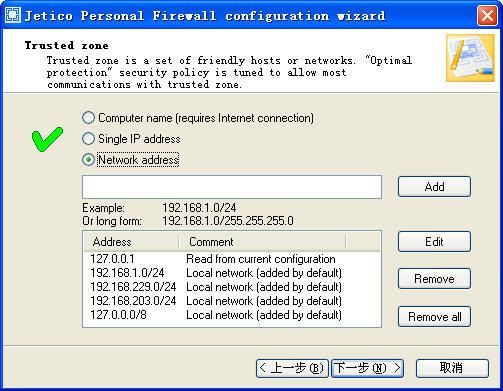

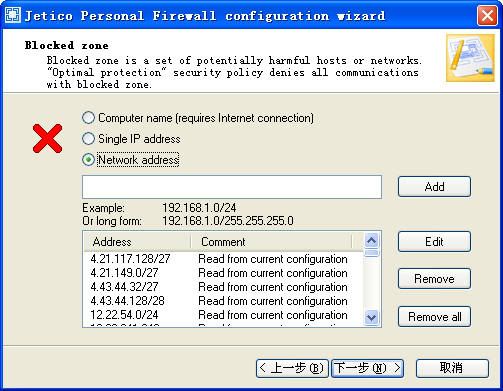

Jetico in ubuntu Way 之:牛刀小試

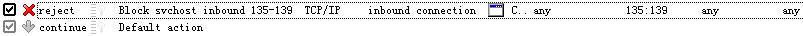

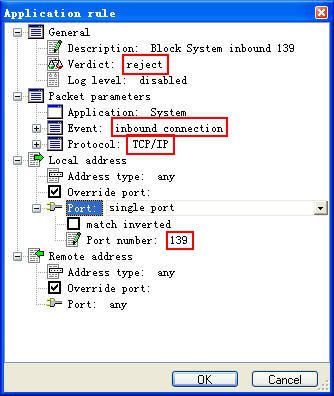

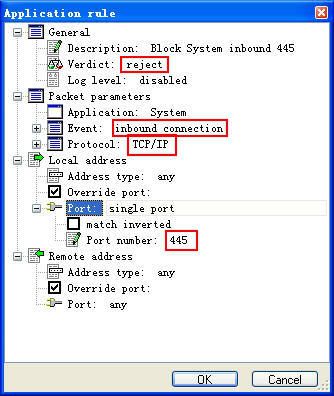

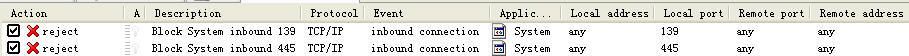

主題:Jetico in ubuntu Way 之:牛刀小試 作者:ubuntu 版權聲明:本文采用GNU Free Documentation License 簡稱GFDL,在遵守GFDL,非商用以及保留作者和版權聲明的前提下,你可以任意轉載本文。將本文用於商業用途請先聯繫作者,以獲得授權。作者不對讀者使用本文中軟件造成的損失承擔任何責任。 本文作者保留對違反本聲明的行為進行法律訴訟的權利。 附加聲明:在互相尊重的前提下,歡迎任何人指正及討論,本人願意回答力所能及的問題。對於不調查,不舉證,一概憑主觀臆測的評論,本人一律不予回復,以免口舌之爭。本人誓死捍衛您的言論自由,但前提是您要拿出令人信服的證據。 Jetico Personal Firewall 以後簡稱JPF。在我看來,它的規則設置並不複雜。無非是把已經公認的Network Rules和Aplication Rules用JPF自己的設置方式,重新設一遍而已。前提是你對TCP/IP協議和防火牆有點瞭解,對服務,對連接阜,對常用的程式有點認識。起碼,你對照JPF的log能寫出對應的應用程式規則。 嘿,看你說的那麼容易,不能光說不練是吧。 那好,你看我怎麼折騰的。 基本設置 設置JPF需要時間,耐心和細心,不具備以上條件的暫時不要裝JPF啦。 安裝之前的準備: 1.離線Internet。 2.卸載現有的防火牆,關閉XP自帶防火牆。 3.全盤掃瞄病毒,或者至少掃瞄系統硬碟和訪問網路的軟件。 4.reboot 5.安裝JPF。最後一步,一定要選擇設置Trust Zone和Block Zone。 6.reboot   重啟,看到有JPF的彈出視窗,說明你安裝算是正常。JPF管這些彈出視窗叫學習模式,在我看來不是學習模式,是折騰模式,折磨模式。面對這一大堆視窗,好人也要掛掉。當然了,在沒有規則模板,在不能由Log直接產生規則的情況下,那東西還是有用的。目前的情況是很多人只看排名,不看手冊,只好用折磨模式,然後得出結論:JPF很煩,視窗N多。 我要做的第一件事,就是任務欄右下角JPF圖示,把Security policy 設成Allow all,然後升級殺毒軟件,開個瀏覽器如:Opera,把和JPF設置有關的網頁打開。然後,改成Block all。插一句,使用非IE內核瀏覽器是個好習慣。 老有人說JPF記不住規則,那是你不會用,Option表菜單和圖裡一樣就可以啦。  我下面要做的是新增幾條規則,阻止對135和445連接阜的訪問。為什麼? 因為,有人說JPF預定開放135和445連接阜,這是不對的。JPF的預定規則寫的很專業,嚴謹且簡潔。經過我在Shields Up和http://scan.sygate.com的測試,這兩個連接阜是Block/Stealth的,只要是預定規則。對於135和445的TCP訪問,在JPF中是用ask,而不是用reject,所以會有交談視窗彈出,並且無論你是允許還是阻止都能通過測試。JPF同樣處理的連接阜還有137-139。所以用不到上述連接阜的人,可以和我一樣處理,加幾條reject規則,避免視窗的騷擾。關於這幾個連接阜的作用,大家可以谷歌。 不需要DCOM-RPC服務的,可以關閉135連接阜。撥號上網,不使用局域網的可以像我這樣關閉137-139,445。局域網要使用NetBios服務,如果要訪問的網段在Trusted Zone應該也可以關閉上述連接阜。 NetBIOS 使用下列連接阜: UDP/137(NetBIOS 名稱服務) UDP/138(NetBIOS 資料報服務) TCP/139(NetBIOS 會話服務) 137,138是udp連接阜。當通過網路鄰居傳輸文件的時候就是通過這個2個連接阜.139連接阜是netbios提供服務的tcp連接阜。 在Root-->Application Table-->Ask User 加一條屏蔽inbound connection 135-139連接阜的規則,如圖: Description:Block svchost port 135-139 Condition: Application:c:\windows\system32\svchost.exe Event:inbound connection Protocol:TCP/IP Local address:any Local Port: from 135:139 Remote address:any Remote Port:any Action:reject   SMB 使用下列連接阜: TCP/139 TCP/445 在Root-->Application Table-->Ask User 最上面加一條屏蔽inbound connection 445連接阜的規則,如圖: Description:Block System port 445 Condition: Application:System Event:inbound connection Protocol:TCP/IP Local address:any Local Port : single port 445 Remote address:any Remote Port:any Action:reject Block System inbound 139  Block System inbound 445   我為什麼這樣寫規則。因為JPF手冊裡規則由Condition和Action組成,並且我加入了Description。 我建議以後其它人回答有關規則問題的時候,也使用相同的格式或者附圖。 有興趣的可以把上面的幾條規則clone一下,將Event改為receive datagrams ,可以Block receive datagrams。 以上,只是展示下,Jetico怎麼寫規則,這叫第一印象。只是給新人看看而已,關於這些連接阜,還有更高效的組織規則的方式,那是以後的事 |

|

|

送花文章: 3,

|

|

|

#3 (permalink) |

|

榮譽會員

|

jetico對迅雷的設置

圖片:  圖片:  圖片:  描述:全部連接阜blocked 圖片:  可能我的設置方法有人會不屑,但我覺得很好,簡單實用,希望有人喜歡。同理你可以完成對BT的設置。 我的jetico通過了simonn發的那個測試http://scan.sygate.com/prequickscan.html 關於瀏覽器,我就定義了WEB BROWSER。個人覺得沒有必要那麼精益求精專門開其他連接阜,有時候瀏覽二三天都很難碰到一個其他連接阜的。 用table組織和管理Jetico的規則 描述:圖一,msn的所有規則條 圖片:  描述:圖二,選擇這些條目複製到新Table中 圖片:  描述:圖三,將host中的特定IP改成any 圖片:  描述:圖四,編輯結果比對 圖片:  描述:圖5,最終完成狀態,另附QQ規則列表 圖片:  我近日收到了論壇的幾個短信,是一些會員詢問我怎樣創建Jetico防火牆的規則,或高效地組織Jetico的規則table。這個我通過帖圖舉例,希望能夠給拋磚引玉,給使用Jetico的會員們一個授之以漁的方法。 首先我先簡要闡述一下Jetico網路過濾的機制。 1、Jetico網路過濾的特色之1——細膩而敏銳的監察 Jetico對網路的監察十分靈敏,對惡意代碼的察覺也很細膩。因此,你經常會見到Jetico跳出類似某個程式access to network的警報。對於「access to network」這個警報的含義,Jetico是這麼解釋的。 CODE: It is a general event occured even before the application actually sends or receives some packets to network. At that time the application just loads Windows modules necessary to access network. access to network - special event which means general access to networking subsystem preceding to all network communications. While 'access to network' is not enabled for an application, it won't be permitted to execute any network-related function[Copy to clipboard] 意思是指在這個警報會在某個程式有訪問網路的意圖但未真正通過網路發送或接收資料的時候彈出,其作用可以提醒你木馬通過呼叫受信的程式來隱藏自己的網路訪問。Access to network的優先級是所有網路通信動作中最高的,一旦你拒絕這個要求,那麼任何網路訪問的動作,比如發送、接收資料,連入連出等都會被拒絕。 2、Jetico網路過濾的特色之2——靈活的容器,Table分組機制 我們可以把Jetico的Tables看成是盛放應用程式網路過濾規則的容器。Jetico通過逐條匹配和在各個Table間的跳轉來過濾我們不想要的網路通信。Jetico內置了7個網路過濾規則Tables,分別是 Application Trusted Zone Application Trusted Zone Ask User Web Browser FTP Client FTP Server Mail Client 這7個Tables內置了不同的過濾規則。比如Mail Client只開放遠端的pop3 TCP110、smtp TCP25、IMAP TCP 143連接阜連出。我們可以在Mail Client 這個Table新增995和465連接阜來打開Mail Client這個過濾Table對Gmail的支持。Jetico的這個分組機制可以使我們通過Tables活地對將應用程式匹配給不同的過濾規則組別。只要在Jetico彈出的網路過濾警報中,通過選擇handle as 交談視窗,將其指派給不同的Tables就可以了。比如,對於Bitcomet,如果你懶得設置,只要把Bitcomet這個程式 handle as Application Trusted Zone,那麼Bitcomet的所有網路訪問就被Jetico所信任了,所有的網路通信將暢通無阻。對於Foxmail,你可以handle as Mail Client 。以此類推,我們可以通過修改或創建不同的Tables來組織我們的應用程式及其網路過濾規則。 3、如何創建並組織好一個Table 剛在我已經通過簡單的Gamil的例子,闡述了通過編輯內置的Table,新增適用的過濾規則來完善這個Table或實現某個功能的方法。現在我們要創建一個全新的Table來更有效的組織我的應用程式過濾規則。 下面我以創建一個用來容納MSN和QQ的名為「Instant Messenger」Table為例,闡述一下如何新增一個Table。本案例中的環境為Jetico的預定設置,如果你沒有把握,可以打開Jetico的Files表菜單,選擇「Revert to factory settings」來還原Jetico出廠設置。 我們首先在Optimal Protection中Insert一個Table並將其命名為Instant Messenger備用。然後我們打開MSN,在一路跳出的交談視窗中確認所有的動作。待msn登入完成後,在我們的Ask User表中會出現約23條規則,如圖一所示。通過分析、比對和總結我們不難發現msn的過濾規律: access to network 連接阜:遠端1863,80,443;事件:outbound connection; 另外幾個發送和接收資料報的我們暫且略過。 好,掌握了規律,我們就可以創建自己的Table了。我們把如圖二所示,紅框中的4條規則選中,然後按住滑鼠右鍵複製到剛才我們創建的Instant Messenger這個Table裡。接著我們進入Instant Messenger這個Table,並編輯其中host的為any,如圖三、圖四所示。(因為我們無法一一羅列msn的登入服務器,所以只要msn呼叫這幾個連接阜我們全部開放當然最安全的設置是是逐個審核msn的服務器。)最後,我們在Instant Messenger這個Table的最底部放置一條拒絕規則,如圖5所示其意義為拒絕除上述規則外的所有要求 好了,至此為止,我們已經完成了一個Table的創建和組織,我們回到Ask user標籤,把圖一中所有msn的規則刪除。重新啟動msn,在跳出的警報框中,選擇handle as Instant Messenger。怎麼樣?!一切正常吧。 通過這個案例,我們還可以創建BT Client,P2P Client,Vod Player或其他的Tables,用高效的Table標籤來更好地組織和管理我們的Jetico防火牆。圖5的下半部分是我自己整理的QQ的規則列表,大家可以參考一下。 |

|

|

送花文章: 3,

|

|

|

#4 (permalink) |

|

榮譽會員

|

Jetico Traffic monitor 只進不出的原因

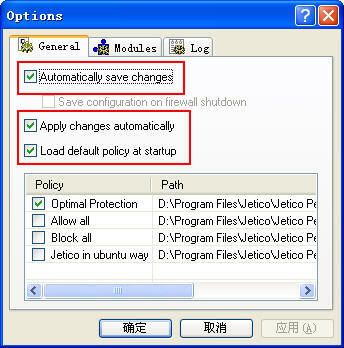

作者:ubuntu 版權聲明:在保留作者和版權聲明的前提下,您可以隨意轉貼。作者不對使用本文之軟件和方法所造成的損失負責。 問題先看這貼:http://www.12km.com/read.php?tid=6994&fpage=&toread=&page=1 我也遇到這個問題:看過我帖子的都知道我是KAV6+CPF的組合。為了測試CAV,我特意用了一個全新的系統,KAV6+CAV+JPF 理由是CC組合不會有衝突,我決定換一個牆,我換用JPF及沿用KAV6是個不錯的想法。結果發現JPF Traffic monitor裡Outgoing始終是零,並且CAV和KAV6衝突,我於是卸載了KAV6,一個意想不到的結果就出現啦。 結果是:JPF的Traffic monitor恢復正常。 原因是:KAV6的Web和Mail監控採用了Proxy技術來過濾資料包,造成了outgoing packet躲過了JPF的outgoing IP filter,致使Traffic monitor只進不出。  那麼結論就很清楚啦,採用和KAV6類似技術的安全軟件,是造成JPF Traffic Monitor只進不出的原因,或者是可能的原因。 擔心,這樣不經過IP filter出去的資料包,會造成響應它,而進來的資料包出現安全問題,決定試用GSS+NOD32+JPF  ,由於CAV令人失望,我放棄測試,只上傳未知病毒。 以後就寫寫,我對JPF的理解。第一篇大概後天,介紹一個新手怎麼使用,It's JPF in ubuntu way 。 做個調查:JPF預定規則factory setting,把eMule放到Application Trusted Zone 是HighID還是LowID,Kad是不是firewalled? 同理BitComet在相同的條件下是否有遠端連接? 有人看不明白? 沒點基礎是有點複雜。 簡單說吧,KAV6相當於起一個本機代理服務器的作用。 沒有KAV6的時候,資料包就是在遠端和本機間傳送,JPF的Monitor是沒問題的。 當安裝KAV6以後,本機和遠端間多了個KAV6/Proxy,造成出去的資料包,JPF的IP filter檢測不到,於是JPF的outgoing packet始終是零 jetico的一點簡單介紹和心得 圖片:  首發於紳博和霏凡 官方網站http://www.jetico.com/ 關於漢化,可以參考這裡http://solomon.blog.edu.cn/user1/7111/ 最新版本是v. 1.0.1.61 Freeware, 19th July, 2005,是freeware。這是一個純粹的防火牆,不含有隱私控制或是反間諜之類的附加功能。程式啟動後只有一個工作行程,開機占記憶體7M,虛擬記憶體9M,穩定後占記憶體4M,虛擬記憶體仍然是9M(我的機器上的情況,xp home+sp2)。 相容性:在我的機器上試驗過bd9 pro(不含fw)+jetico和nod32+jetico這兩種組合,一切OK。 最近因為firewall leak tester的更新,是很多人關心這款fw,但是需要注意的是,這次的測試僅僅是fw的一個方面,並非全面測試 自己使用這款fw有幾個月了,簡單介紹哈自己的心得 主界面的標籤主要有traffic monitor,application,log,和configuration。安裝完畢後首先點擊option,general裡勾上automatically save changes,不然他不會自動記憶你的設置。其他的選項就沒有改動的必要了,而且也沒有幾個選項,大家借助金山詞霸就可以看懂了 在view裡有個auto best fit,大家可以根據自己的喜好,決定選不選 |

|

|

送花文章: 3,

|

|

|

#5 (permalink) |

|

榮譽會員

|

jetico的規則(自己用的,有興趣可以試試)

自己用的,有興趣可以試試,全部自己弄的,沒有加入完全信任區域的 解壓,打開主界面,file-open就行了,另外,把自己bt的監聽連接阜改成16204,emule的是tcp4662,udp4672,ppstream是固定連接阜9583,pplive是6334,否則這幾個軟件的速度提不上去別怪我哦 http://rapidshare.de/files/25083611/config.rar.html |

|

|

送花文章: 3,

|

|

|

#6 (permalink) |

|

榮譽會員

|

][Jetico]我的規則包:P2P Table設定(BT eMule)

主題:我的規則包:P2P Table設定(BT eMule) 作者:ubuntu 版權宣告:本文采用創作共用傳輸協定 在遵守創作共用傳輸協定,非商用,非盈利以及保留作者和版權宣告的前提下,您可以任意轉載本文。將本文用於商業用途請先聯繫作者,以獲得使用權。作者不對讀者使用本文中軟體造成的損失承擔任何責任。 本文作者保留對違反本宣告的行為進行法律訴訟的權利。 附加宣告:本帖只回答BT和eMule等P2P軟體規則設定問題。其它有關Jetico的問題本貼不回答。有朋友問到BT規則,我在本文解釋一下。 P2P軟體:BitComet,eMule等不僅要設定Application Rule,就算你放到Application Trusted Zone,還要設定System IP Rule,否則BitComet沒有遠端連接,eMule不是HighID。我以BitComet和eMule為例,先從BitComet開始。 先設定監聽連接阜,不要用(1-1023),(1024-5000),(6881-6889),最好是(49152-65534)  BitComet規則: QUOTE: TCP Outgoing Local address: Any Local Ports : 1024-5000 remote address: Any Remote Ports : Any TCP Incoming Local address: Any Local Ports : 你的監聽連接阜 Local address: Any Remote Ports : Any UDP Outgoing Local address: Any Local Ports : 你的監聽連接阜 remote address: Any Remote Ports : All UDP Incoming Local address: Any Local Ports : 你的監聽連接阜 remote address: Any Remote Ports : Any 不管你是放到Application Trusted Zone,還是按我的設定,BitComet的連接只能由本機發起,開啟日誌一看,有很多BT資料包都被Block了。因為Jetico有SPI (Stateful Packet Inspection),很多P2P資料包通不過TCP SPI的監視,全部被預設值Block All not Processed IP Packets給攔截了。這個你可以看日誌。 解決的辦法就是在TCP SPI規則下面加入一些規則。通過日誌對通過本地機P2P連接阜的資料包設定特殊的TCP flags,並且在這些規則取消TCP SPI,允許這些資料包通過。 Jetico SPI規則在System Internet Zone 這是我截取的日誌,所有由監聽連接阜發出的TCP flags:SYN ACK的TCP資料包被攔截:  所有傳送到監聽連接阜TCP flags:RST的TCP資料包被攔截:  不要管帶有Don't fragment標誌的資料包。  偶94這樣看日誌,設定了7個TCP flags規則@@,Jetico不能從日誌產生規則,LNS可以@@,不過這種帶flag的規則,LNS應該是要自己改。 像這樣,BitComet算是設定好了,速度肯定比以前快,因為有遠端啦。 eMule 連接阜看這裡http://www.emule-project.net/home/pe...c&topic_id=122 具體設定大同小異,不講了。   Jetico原有的的SPI規則:   BitComet SYN+ACK Out  BitComet RST In  加入System P2P Table  我的BitComet Table:  我的eMule Table:  我的System P2P Table:  最後提供P2P規則包下載。怎麼匯入別人的Table不要我講了吧。 |

|

|

送花文章: 3,

|

|

|

#7 (permalink) |

|

榮譽會員

|

Jetico防火牆規則、指南(收集專貼)

宣告: 此貼所涉及內容多收集整理於霏凡、紳博、12KM等,如沒有註明原創作者,或註明出現錯誤,均非本意。 看了大家以前的post,感覺此牆還有很多可以挖掘,但系統的指南、規則很少,希望籍此貼將其開發。並望其他大蝦可以繼續隨後貼帖補充,使之完善,易用。請版主注意歸類、增加新內容。 主頁:http://www.jetico.com 主頁下載:http://www.jetico.com/jpfwall.exe 英文說明 :http://www.jetico.com/Firewall.chm Jetico漢化版:http://solomon.blog.edu.cn/ cn.wine_關於jetico遲滯感、提示.rar jetico personal firewall 怎麼設定BT下載軟體?.rar sheep204_用table組織和管理Jetico的規則.rar skyer_117_Jetico_Optimal.rar skyer_117_紳博jetico的一點簡單介紹和心得.rar suzer_jetico對迅雷的設定.rar taintitly_JPF防火牆說明書中文翻譯.rar winner0002_jetico personal firewall P2P軟體(BT,電驢)套用規則.rar 風笛往事_幫您設定jetico防火牆規則.rar |

|

|

送花文章: 3,

|

|

|

#8 (permalink) |

|

榮譽會員

|

防火牆Jetico Personal Firewall 介紹+貼圖

圖片: 效能卓越!難度太大,設定好麻煩,一安裝好重新啟動後就不能上網--這個好像和安裝上L'N'S很像,估計是個好牆但有些變態~~:P 一個國外論壇大量內容報到; http://www.wilderssecurity.com/showthread.php?t=46509 喜歡不斷設定、不怕麻煩的人可以嘗試!貼幾張圖上來: http://www.jetico.com/ Jetico Personal Firewall 1.0.1.61 這個程序從電腦黑客保護你的電腦b被攻擊和惡意的程序。提供過濾的底層網路資料包。你定義怎樣你的電腦被聯結到本機網路和網際網路絡。你的電腦能夠從使用你的困難的驅動器的任何不友好的嘗試完全地被隱藏,和你能夠還使用任何網址或者你想要的應用程式。 下載http://conut.skycn.com/softdownload....wall-10161.exe 軟體簡介:Jetico Personal Firewall v1.0.1.61,07月19日發怖,這是一款全面而又簡單易用的個人網路防火牆,它可以設定事件日誌、報告,設定適合自己的防火牆選項。極為開放友好的模組架構可以使網路安全評估更為簡單。本軟體說明由天天社區tulip提供。 使用Jetico個人防火牆你可以: 1.在連通網際網路時防止你的個人電腦受到黑客和惡意軟體的攻擊。 2.使用預防禦安全原則。 3.編輯防禦安全原則(例如:防火牆規則集組態功能)。 4.產生你自己的防禦安全原則。 5.監視訪問網際網路的應用程式。 6.監視被選項(或全部)的網路資料包和網路事件。 三層防護: I.底層(網路資料包過濾):檢查網路資料包和其中參數的合法性,參數包括源位址、目的位址、連接阜等。這樣,Jetico個人防火牆可以將您的個人電腦和不可信網路訊息隔離開。通過合理組態防禦原則,可以攔截任何黑客發出的探測(例如:ShieldsUp檢測),探測結果會顯示您的電腦不存在,使您相對於黑客隱形。 II.套用層(網路事件過濾):監視各種來自於網路(網際網路)的、通過各種應用程式發出的連接請求。您可以限制或攔截任一網路請求,如果您不知道此請求為何要和您建立連接或收發資料? III.用戶層(工作活動過濾):防禦特洛伊木馬和其它惡意程序(特洛伊木馬可以將其惡意程式碼注入您電腦程序中,將您的隱私傳送給其它人或宿主。例如:網頁木馬可以將您瀏覽和輸入的訊息傳給宿主)。 Jetico個人防火牆將檢測和攔截由以下程序發出的探測訊息: AWFT, DNStest, Copycat, FireHole, Ghost, LeakTest, MBTest, Outbound, PCAudit, PCAudit2, Surfer, Thermit, TooLeaky, WallBreaker, Yalta and Yalta Advanced (*). --------------- (*) Yalta Advanced檢測程式的檢測資料包將被Jetico個人防火牆攔截,jetico將欺騙Yalta Advanced,使其認為檢測資料包傳送成功。您可以組態兩台電腦通過實驗來模擬此場景,一台安裝Yalta Advanced檢測程式(A),一台安裝Jetico個人防火牆(B),用A傳送探測資料包檢測B,B將探測資料包攔截,而A並沒有檢測到資料包被攔截。 全面控制網路事件 用戶可以在日誌頁面檢視危險網路事件列表。例如,如果防火牆攔截了某危險網路資料包,此次攔截的詳細資料將會被記錄並顯示在事件日誌列表中。 Jetico個人防火牆的初始狀態可以滿足大部分網路控制的需要,除此之外,用戶還可以通過組態預防禦原則規則集來增強防禦等級。在防火牆介面中的組態頁面您可以看到一個樹形結構,其中顯示的是規則集中選的規則搭配成的原則。用戶可以檢視、增加、編輯規則,還可以指定為其中某種規則產生事件日誌。 Jetico個人防火牆對所有程式的網路活動狀態進行監視,也就是說對所有網路連接進行檢查,尋找可疑的黑客行為(例如:源路由、IP欺騙),一旦發現,立即切斷此連接。 下載: From http://www.ttian.net/website/2005/1124/826.html Jetico Personal Firewall 1.0.1.57 Freeware http://www.jetico.com/jpfirewall.htm 前天裝上了~不錯的~ 佔少資源,功能有點像ProcessGuard,可以防止程序修改另一個程序的Memory,防止Windows Hook等~ 通過PCFlank,Symantec,PCAudit2.... 而且是Freeware,值得一試~ 本貼包含圖片附件:  它的介紹說: At the moment Jetico Personal Firewall detects and prevents such a network activity of malicious programs that are illustrated in firewall test programs like AWFT, DNStest, Copycat, FireHole, Ghost, LeakTest, MBTest, Outbound, PCAudit, PCAudit2, Thermit, TooLeaky, WallBreaker, Yalta and Yalta Advanced (*). JETICO JETICO CONFIGURATION I hope that this one configuration is of utility for you. It will be modified according to the experiences and it improves in the knowledge of this one. APPLICATION TABLE +Aquí to put direcciónes primary, secondary and of mail of his proveedor(DNS or MAIL according to corresponds ej.200.86.25.125).Si do not know them, firewall when entering Internet will give primary and the secondary one them, sólamente to observe well to know which are and the one of the mail in the same way when they ejecúten his client of mail being in Internet (to see "ask user down" but for better understanding). CREATION OF RULES FOR THE APPLICATIONS Three rules are due to always create: A.-Regla of Access to network.(aquí jetico generates hash for the application). B.-Regla so that the application accedes to Internet and to have control on this. C.-Candado for application. TO REMEMBER THAT ACCESS TO NETWORK IS VITAL, WITHOUT THIS The RULE FOR ACCESS To Internet DOES NOT WORK. I put an example: Internet Explorer to-Veredict:accept, application:C:\Archivos of programa\Internet Explorer\iexplore.exe (to put always all the route), event: Access to network, protocol:any. b.-Veredict:accept, application: C:\Archivos of programa\Internet Explorer\iexplore.exe, event C.-Candado for application-veredict:reject, application: C:\Archivos of programa\Internet Explorer\iexplore.exe, event:any, protocol:any, the premises address:any, the premises port:any, remote address:any, remote to port:any.(ver in figure that is not exactly equal to "block proxy any", since aqui this the direction and the remote port. * I have modified this completes rule of outbound connection to any since it works correctly, denying all access in her for greater seguridad.(en case that in algun program did not work to change it inbound connection at least to them). If they use proxomitrón, they form it as if outside the Internet to explorer and in Internet to explorer to port the 8080 or the one that you to determinen.(recordar that the port in proxomitrón as in the IE must agree as much or navigator that uses). ASK USER This it is the module fundamental to add rules to programs that we install in our system, the sera process ': 1.-Cambiar of reject to ask. 2.-Ejecutar the program being in Internet, then will be appearing the necessary rules for the correct operation of the program that will need access to internet(primero appears Access to network, outbound connection, etc.)y to only review or that the out port to a rank 1024-5000 and in algúnos cases like the programs which they need access to different places to review "remote address", "remote changes port" and to modify them according to the convenience of the programa(los p2p needs a even ílimitado rank ample como:remote address:any, remote port:any)si does not become this that I mention firewall will not let ask or in its case if this in reject "ask to user" program does not work. 3.-Ya that or the programs correctly work to change of "ask reject". 4.-Transportar the rules of this one module to the one of "application table"(se can do pressing the left button of the mouse on the rule and happening to the module that also are to its left and in the moment that appears this one in the window to loosen it), already made this, to erase them of aqui(ask to user). 5.-Si updated Windows, despues of the change of ask to reject, not to erase the rules until reinície the computer, since by each update that is carried out here will be created a Access rule to network with its corresponding hash, and when they reinícien it this is the one that will allow that the computer settles correctamente(cuando is not sometimes made this reinícia according to I have been seen once by each update). Due to this situation or automatizado(lo installs the Windows update as gusta)o does not go to me to Microsoft in the first fortnight of every month to update itself and realizán this easy process and seguro.(una explanation but, since each update creates new rules, I see that at the moment he is complicated to make general rules for update of Windows of "forms and olvidate". PROCESS ATTACK TABLE Always it must to be in reject, when some program does not only work and that must make a call to algúna application as in the case of the antivirus which I put, of changing of reject ask so that the corresponding rule is added, are really few the programs that need this, and they occur in greater measurement when they want to activate algun program from its bar of tasks. SYSTEM APPLICATIONS For actualizaciónes of Windows: Manual 1.-Actualizacio'n: to go to Microsoft, previously to change in ask to user of reject to ask and in that table they will go away adding the rules, to consider that algúnas never will be the same ones, for that reason I do ésto and leave the rules that are added in that module and after reinitiating the system for the correct installation, go to ask to user and eliminate those rules which they were created there and him change again of ask reject. 2.-Actualizacio'n automática(yo I do not use it, the updates are in the first fortnight of each mes).-Activarlas being in Internet and previously changing in ask to user of reject to ask, jetico will be to them adding here the rules that will be used so that the automatic update occurs normally and later to add them to system applications, and as to always change again of ask reject in I modulate of ask to user. SYSTEM INTERNET ZONE VERY IMPORTANT: 1.-Ir to Jetico, click in cases out, click in save and to keep the configuration, I name Optimal1.bcf(guardarla in floppy disk in case they reinstaláran Windows). 2.-Ir when folder of Jetico and to keep the Optimal1.bcf in folder config. 3.-Ir to Jetico, click in cases out and click in open and to select two Optimal1.bcf.(ya they will have configuraciónes and asi failures of any type are avoided that sometimes presentan.Ahora in jetico, to the left will have two configurations, second is optimal1.bcf, to do click right button, click in apply policy and Seth default. 4.-Ir to Jetico, click in options, click in general, to put popcorn en:Automatically save changes, Apply changes automatically, Load default policy AT start up. To remember that it is a new program and still they estan to add rules and according to the news that I have had of jetico, reason why say it will be added according to seems what one has occurred in calling "sandbox", a filtrate of aplicaciónes within the own system for Maxima protection, in addition to which already it has. Suggestion for advanced users: all the exits by 127,0,0,1 except for the programs can be closed that utilícen them, I leave it criterion to their. To only remember that if they are never bloquéan in general to forget to allow the access to her by prográmas that they necesítan like for example antivírus avast. 此牆不錯!請高手為網路界做個中文教學吧! |

|

|

送花文章: 3,

|

|

|

#9 (permalink) |

|

榮譽會員

|

jetico的一點簡單介紹和心得

官方網站http://www.jetico.com/ 最新版本是v. 1.0.1.61 Freeware, 19th July, 2005,是freeware。這是一個純粹的防火牆,不含有隱私控制或是反間諜之類的附加功能。程序啟動後只有一個工作,開機占記憶體7M,虛擬記憶體9M,穩定後占記憶體4M,虛擬記憶體仍然是9M(我的電腦上的情況,xp home+sp2)。 相容性:在我的電腦上試驗過bd9 pro(不含fw)+jetico和nod32+jetico這兩種組合,一切OK。 最近因為firewall leak tester的更新,是很多人關心這款fw,但是需要注意的是,這次的測試僅僅是fw的一個方面,並非全面測試 自己使用這款fw有幾個月了,簡單介紹哈自己的心得 主介面的標籤主要有traffic monitor,application,log,和configuration。安裝完畢後首先點擊option,general裡勾上automatically save changes,不然他不會自動記憶你的設定。其他的選項就沒有改動的必要了,而且也沒有幾個選項,大家借助金山詞霸就可以看懂了 在view裡有個auto best fit,大家可以根據自己的喜好,決定選不選 下面說說他的彈出提示,他的彈出提示分為兩種,一是對網路的訪問,二是Process attack activity popup messages, 第一個不用介紹了,第二個指以下幾種情況 Attacker installs system-wide Windows hook,如在一些瀏覽器裡有滑鼠手勢,全局快捷鍵之類,這樣的應用程式,都會彈出這個,只要你確定,他不是你不認識的工作或程序的動作,都可以許可 Attacker starts application with hidden window,在後台啟動另一個程序,如real,當需要自動昇級時,就會彈出一個這樣的視窗(前提是第一次這樣昇級),很多程序都有這樣的動作,如pdf的閱讀器Adobe Reader,他後台昇級時也有這樣的請求。處理方式同上 Attacker writes to application's memory(不用翻譯了吧),Attacker injects own code into application,這兩個視窗,最典型的是金山詞霸了。屬於比較麻煩的,後面我會介紹,寫個小小的規則 Attacker modifies child process,Low-level access to system memory這兩個,我還沒有遇到過 其實,jpf的程序控制有點類似於pg,沒有那麼強大而已 網路訪問的提示:jpf的一大特點就是,可以將規則分組,例如,我建立一個bt的規則組,那麼,不管是bc,還是位元 精靈,他們訪問時,我們都可以把他放到這個組裡,而不需要一一為他們設定規則。 規則建立:jpf的規則屬於比較強大的那種,有如下幾種:Network protocol rule,IP rule,Application rule,Process attack rule,普個人用戶一般不會去設計前兩種(舉個例子,如禁止別人ping我,就屬於前兩中)。主要說哈後兩種 Application rule,程序對網路的訪問,有Access to network,Inbound/outbound connection,Send/receive datagram這五種,他的一個比較特別之處,區分了inbound和receive(具體的區別可以看他的說明 ,但是具體使用中,程序有inbound,一般都相應有receive)。 下面說說訪問網路的規則建立,如第一次用ie訪問網路,會彈出一個視窗?(他的彈出視窗的內容很詳細,包括了工作,遠端和本機的address,遠端和本機的port,這樣的詳細的內容是方便我們建立規則的),我們把他規入web browser這個組(程序內裝了一些規則組,包含瀏覽器,mai client,ftp client,ftp server),但是這只是簡單的80連接阜,如果,我要下論壇附件呢?或是ie要使用8080連接阜呢,選coustom,在verdict中選項允許,application,event,protocol,本機address,port他預設值的正確,不用管。遠端adress,他一般是給的一個具體的ip,這當然是不行的,根據我們的具體需要換一個。就ie一般使用,我們會訪問任意位址,所以選any,遠端連接阜,預設值就正確,不動。最後ok。這樣,一個ie要訪問8080的規則就建立了。 更強大的組功能。在configuration,optimal protection,root下,右鍵,inset tab,自己rename他,(還是上面那個例子)。我命名為web browser add-on,我想在這個組裡允許瀏覽器訪問遠端82,8000,8080,8081等幾個連接阜。先確定這個訪問是什麼事件,一般通過他的彈出視窗得到提示,如上例中,他的事件是outbound connection,那麼舉一反三,這些訪問都是一樣的了。在右邊,郵件new,application rule,先在general,description裡作個描述(不作也可以,但規則多了後,方便檢視),log,寫不寫入log隨便你拉。packet parameters裡application不填,因為這是組,不光是ie,什麼gb,tw,馬桶,我們都要放進來。event,前面已經確定。protocol,當然這個是tcp/ip拉。本機,有位址和連接阜,一般都是any,(難道你還要安全到限制是你今天撥號的ip -_-!)。遠端,位址any,連接阜,我們需要的82。ok。大功告成。可是還有那麼多啊,選你剛建立好的規則,右鍵,發現什麼了?clone,哈哈,多來幾個,然後一一把他們的遠端連接阜改作8080,8081....... ok,現在來搞定金山詞霸。process attack table,右邊,右鍵,new,process attack rule,general裡同上了。event,確定方法同上,看彈出視窗的提示。注意這裡一定要區分attacker和application,這個例子金山詞霸是attacker,其他的(如,我們在word裡用金山詞霸,word就是application)是application。在attacker裡找到位址,如D:\Program\study\Kingsoft\PowerWord 2006\xdict.exe,event選Attacker writes to application's memory,然後application留空,ok 最後說一下,是否影響網路流暢性的問題,瀏覽網頁之類的操作,沒有覺得有影響。關於對p2p的影響,因為我是通過服務機構的區域網路上外網,服務機構封了bt,我就無法測試了。 更多的功能,大家自己開發了,jpf的說明 寫的很好,很多問題參見說明 都可以解決的。 ps:貼不了圖,大家將就看哈,不要丟雞蛋哈,要丟就連番茄一起上,正好番茄蛋飯,晚飯有著落了*_^!! |

|

|

送花文章: 3,

|

|

|

#10 (permalink) |

|

榮譽會員

|

關於Jetico的使用體會(附圖)

圖片:  圖片:  圖片:  圖片:  用Jetico(截他靠?靠他截?)快兩個星期了,記得剛開始用的時候十分苦惱,因為這東東時不時就蹦出來問是否允許某個程序或工作,早請示晚匯報的,有官癮的人可能會很爽,無奈我歷來嫌麻煩,一度為此大發牢騷。 後細細看了這東東的設定項目,慢慢熟悉這哥們的性格了,這東東要說上手還真容易,自己耐心點看看各個設定項目,這東東也就不總跳出來「顯擺」了。 圖一那個上下雙向的綠色箭頭圖示就是「靠他截」,我就喜歡她的圖示才沒捨得刪它; 圖二是這東東的介面,介面湊活吧,還算順眼,幾個項目設定多點點多看看也就明白了; 圖三是「選項」「一般」「自動儲存改變內容」,這東東就不會老跳出來呱噪了。 圖四是這東東的記憶體佔用情況,5.3M多,還可以吧。 另,有說這東東影響網路速度的,尤其是P2P速度,個人沒感到有什麼大太影響,看ppstream和BT下載,速度如常! 不知是不是個人的體會,歡迎各位「截友」一起討論一下! 解決Jetico Personal Firewall1.0.1.61漢化後不能啟動問題 COPY漢化文件的時候,下面兩個文件不要考,然後重新啟動Jetico Personal Firewall就可以。 fwsetup.exe 用table組織和管理Jetico的規則 描述:圖一,msn的所有規則條 圖片:  描述:圖二,選項這些 列項複製到新Table中 圖片:  描述:圖三,將host中的特定IP改成any 圖片:  描述:圖四,編輯結果比對 圖片:  描述:圖5,最終完成狀態,另附QQ規則列表 圖片:  我近日收到了論壇的幾個簡信,是一些會員詢問我怎樣新增Jetico防火牆的規則,或高效地組織Jetico的規則table。這個我通過帖圖舉例,希望能夠給拋磚引玉,給使用Jetico的會員們一個授之以漁的方法。 首先我先簡要闡述一下Jetico網路過濾的機制。 1、Jetico網路過濾的特色之1——細膩而敏銳的監察 Jetico對網路的監察十分靈敏,對惡意程式碼的察覺也很細膩。因此,你經常會見到Jetico跳出類似某個程序access to network的警報。對於「access to network」這個警報的含義,Jetico是這麼解釋的。 CODE: It is a general event occured even before the application actually sends or receives some packets to network. At that time the application just loads Windows modules necessary to access network. access to network - special event which means general access to networking subsystem preceding to all network communications. While 'access to network' is not enabled for an application, it won't be permitted to execute any network-related function [Copy to clipboard] 意思是指在這個警報會在某個程序有訪問網路的意圖但未真正通過網路傳送或接收資料的時候彈出,其作用可以提醒你木馬通過使用受信的程序來隱藏自己的網路訪問。Access to network的優先等級是所有網路通信動作中最高的,一旦你拒絕這個要求,那麼任何網路訪問的動作,比如傳送、接收資料,連入連出等都會被拒絕。 2、Jetico網路過濾的特色之2——靈活的容器,Table分組機制 我們可以把Jetico的Tables看成是盛放應用程式網路過濾規則的容器。Jetico通過逐條匹配和在各個Table間的跳轉來過濾我們不想要的網路通信。Jetico內裝了7個網路過濾規則Tables,分別是 Application Trusted Zone Application Trusted Zone Ask User Web Browser FTP Client FTP Server Mail Client這7個Tables內裝了不同的過濾規則。比如Mail Client只開放遠端的pop3 TCP110、smtp TCP25、IMAP TCP 143連接阜連出。我們可以在Mail Client 這個Table增加995和465連接阜來開啟Mail Client這個過濾Table對Gmail的支持。Jetico的這個分組機制可以使我們通過Tables活地對將應用程式匹配給不同的過濾規則組別。只要在Jetico彈出的網路過濾警報中,通過選項handle as 對話視窗,將其指派給不同的Tables就可以了。比如,對於Bitcomet,如果你懶得設定,只要把Bitcomet這個程序 handle as Application Trusted Zone,那麼Bitcomet的所有網路訪問就被Jetico所信任了,所有的網路通信將暢通無阻。對於Foxmail,你可以handle as Mail Client 。以此類推,我們可以通過修改或新增不同的Tables來組織我們的應用程式及其網路過濾規則。 3、如何新增並組織好一個Table 剛在我已經通過簡單的Gamil的例子,闡述了通過編輯內裝的Table,增加適用的過濾規則來完善這個Table或實現某個功能的方法。現在我們要新增一個全新的Table來更有效的組織我的應用程式過濾規則。 下面我以新增一個用來容納MSN和QQ的名為「Instant Messenger」Table為例,闡述一下如何新增一個Table。本案例中的環境為Jetico的預設值設定,如果你沒有把握,可以開啟Jetico的Files表單,選項「Revert to factory settings」來還原Jetico出廠設定。 我們首先在Optimal Protection中Insert一個Table並將其命名為Instant Messenger備用。然後我們開啟MSN,在一路跳出的對話視窗中驗證所有的動作。待msn登入完成後,在我們的Ask User表中會出現約23條規則,如圖一所顯示。通過份析、比對和總結我們不難發現msn的過濾規律: access to network 連接阜:遠端1863,80,443;事件:outbound connection;另外幾個傳送和接收資料報的我們暫且略過。 好,掌握了規律,我們就可以新增自己的Table了。我們把如圖二所顯示,紅項中的4條規則選,然後按住滑鼠右鍵複製到剛才我們新增的Instant Messenger這個Table裡。接著我們進入Instant Messenger這個Table,並編輯其中host的為any,如圖三、圖四所顯示。(因為我們無法一一羅列msn的登入伺服器,所以只要msn使用這幾個連接阜我們全部開放當然最安全的設定是是逐個稽核msn的伺服器。)最後,我們在Instant Messenger這個Table的最底部放置一條拒絕規則,如圖5所顯示其意義為拒絕除上述規則外的所有要求 好了,至此為止,我們已經完成了一個Table的新增和組織,我們回到Ask user標籤,把圖一中所有msn的規則移除。重新啟動msn,在跳出的警報項中,選項handle as Instant Messenger。怎麼樣?!一切正常吧。 通過這個案例,我們還可以新增BT Client,P2P Client,Vod Player或其他的Tables,用高效的Table標籤來更好地組織和管理我們的Jetico防火牆。圖5的下半部分是我自己整理的QQ的規則列表,大家可以參考一下。 |

|

|

送花文章: 3,

|

|

|

#11 (permalink) |

|

榮譽會員

|

jetico ip黑名單的製作 by tonyshek2000

jetico 的 ip 黑名單的製作有兩種辦法 1. 通過 jetico 的 configuration wizard (在start->program->jetico 裡可以找到), 用戶可以手動增加要block 的ip, 但是這種方法很麻煩,特別是在增加大量ip的時候。 2. 通過修改設定文件(C:\Program Files\Jetico\Jetico Personal Firewall\Config\setting.xml). 用記事本開啟它,可以看到以下的程式碼: <?xml version="1.0" ?> <?xml-stylesheet href='settings.xsl' type='text/xsl'?> <settings> <group id="IP_ADDRESS"> <var id="Trusted Zone"> </var> <var id="Blocked Zone"> </var> </group> </settings> 比如要把123.45.67.89加入黑名單,只要在<var id="Blocked Zone">與</var>之間加入<value>123.45.67.89</value>即可。注意要每個ip單獨一行。白名單(trusted zone)的增加方式也類似。 另外,要保證ip 黑名單被jetico使用,在system ip table 裡一定要有兩條ip規則: Action log level Source Address Destination Address reject alert Blocked Zone any reject alert any Blocked Zone log level---alert 是為了便於在jetico的log當中察看(所有alert 顯示為紅色) 白名單的規則類似。注意:上面提到的規則必須放在system ip table 最後的那條規則Blocked All not Processed IP Packets 之上,最好是system ip table的開頭,先來白名單規則,然後是黑名單規則。 下面介紹ip 黑名單的取得 http://www.bluetack.co.uk/converter/index.php 上面這個連接是ip格式文件的轉換器,包括很多防火牆的ip文件格式 轉換方法: 1. 在options中選項output format為CIDR Notation, 然後saving setting。source format並不重要,可以隨意選項。  2. 選項source lists,比如ad tracker ,然後點擊open,最後點擊convert. 在output當中可以看到結果。   3. 把結果複製到一個臨時的txt 文件裡。 4. 如果需要,可以重複上述步驟,選項其他list,我個人感興趣的除了ad tracker, 還有hijacked ip blocks, spyware list, trojan and portscanners 第三步就是把那個臨時文件裡的ip位址轉換成jetico可以識別的格式。 比如 123.45.67.89 變成123.45.67.89,由於一個ip位址為一行,所以我們需要一個具有批量轉換的文本編輯器。但是為了照顧不同的用戶,我選項了一個比較通用的ms excel, 它也可以完成上述的工作。 轉換步驟 1. 用excel 開啟txt 文件。由於不是表格文件,所以excel會有詢問視窗。你只要一路next,最後finish 就可以了。開啟後,可以先對column A 作一個排序。 2.  對column B 的其他單元格複製B1的公式,只要拉動B1黑框的右下角就可以了。 3.複製整個column B到jetico設定文件的相應位置(參見第一帖) 最後儲存設定文件。 我的設定文件: settings.zip 有人說jetico的設定很煩比較複雜,確實如此。現附上自己的防火牆的bcf 組態文件: shek.zip 最後的一點說明:在黑名單中你可能發現有這樣的一個ip,比如12.3.249.0/24,他意味著12.3.249.0-12.3.249.255整個區段被列入黑名單。如果你發現12.3.249.12不應該被block, 很簡單只要在白名單裡加入該ip即可(具體方法見帖一)。這也就是設定文件裡白名單(trusted zone)位置在黑名單(blocked zone)之上的原因。 簡單介紹一下CIDR,自己看吧。 (下面的介紹來自stem from wilderssecurity.com,如果有不懂的自己google 二進制的相關資料)  再附帶說兩句: 1. 使用ip 黑名單的原因是防止惡意網站更改網址以逃過hosts文件對他們的遮閉。 2. 雖然偶得設定文件裡包含的ip 估計有十幾萬個,但是在實際使用程序,網路速度並沒有影響,jetico的記憶體佔用也沒有怎麼升高,一切正常。 3.bluetack的ip lists是經常更新的,所以如果有需要的話,可以嘗試每隔一兩周就更新一次自己的ip名單。 |

|

|

送花文章: 3,

|

|

|

#12 (permalink) |

|

榮譽會員

|

Q:

【求助】Jetico與MSN有衝突嗎? 用了Jetico之後,MSN就上不了啦? 問一下高手達人 A: 沒有聽說過這個問題! Jetico這個防火牆的設定有點麻煩,你看一下,設定裡有沒有問題 為MSN開啟通道吧 開放廣播吧 Q: 用Jetico的進來,關於Jetico區域網路設定和組態嚮導的問題 我用jetioc 的組態嚮導定義了trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。可是儲存設定後,在Jetico的System IP table->System Trust Zone這個標籤裡卻沒有增加相關的規則。不得不用手動方式來增加規則。 大家在使用組態嚮導的時候有這個情況嗎? A: trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。 用來保證你的LAN網裡的機器可以連到你的機器不受JPF的限制 Jetico的System IP table->System Trust Zone這個標籤裡的規則是用來規定你的機器程序的執行 兩個沒什麼關聯。怎麼回扯到一起? Q: 可是做過Trust Zone的定義後,應該會有相應的規則產生。我定義了TrustZone後在log裡卻仍然可以看見jetico阻擋了網路廣播,導致我不能訪問網路芳鄰。我手動增加network類形規則才使得區域網路訪問正常。 A: 你把System Trust Zone標籤裡放應用程式?!看看字面意義就應該知道System Trust Zone不是用來定義程序的規則的。 |

|

|

送花文章: 3,

|

|

|

#13 (permalink) |

|

榮譽會員

|

Q:

【求助】Jetico與MSN有衝突嗎? 用了Jetico之後,MSN就上不了啦? 問一下高手達人 A: 沒有聽說過這個問題! Jetico這個防火牆的設定有點麻煩,你看一下,設定裡有沒有問題 為MSN開啟通道吧 開放廣播吧 Q: 用Jetico的進來,關於Jetico區域網路設定和組態嚮導的問題 我用jetioc 的組態嚮導定義了trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。可是儲存設定後,在Jetico的System IP table->System Trust Zone這個標籤裡卻沒有增加相關的規則。不得不用手動方式來增加規則。 大家在使用組態嚮導的時候有這個情況嗎? A: trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。 用來保證你的LAN網裡的機器可以連到你的機器不受JPF的限制 Jetico的System IP table->System Trust Zone這個標籤裡的規則是用來規定你的機器程序的執行 兩個沒什麼關聯。怎麼回扯到一起? Q: 可是做過Trust Zone的定義後,應該會有相應的規則產生。我定義了TrustZone後在log裡卻仍然可以看見jetico阻擋了網路廣播,導致我不能訪問網路芳鄰。我手動增加network類形規則才使得區域網路訪問正常。 A: 你把System Trust Zone標籤裡放應用程式?!看看字面意義就應該知道System Trust Zone不是用來定義程序的規則的。 |

|

|

送花文章: 3,

|

|

|

#14 (permalink) |

|

榮譽會員

|

Q:

【求助】Jetico與MSN有衝突嗎? 用了Jetico之後,MSN就上不了啦? 問一下高手達人 A: 沒有聽說過這個問題! Jetico這個防火牆的設定有點麻煩,你看一下,設定裡有沒有問題 為MSN開啟通道吧 開放廣播吧 Q: 用Jetico的進來,關於Jetico區域網路設定和組態嚮導的問題 我用jetioc 的組態嚮導定義了trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。可是儲存設定後,在Jetico的System IP table->System Trust Zone這個標籤裡卻沒有增加相關的規則。不得不用手動方式來增加規則。 大家在使用組態嚮導的時候有這個情況嗎? A: trust Zone為我的本機網路192.168.0.0/24,即192.168.0.0/255.255.255.0。 用來保證你的LAN網裡的機器可以連到你的機器不受JPF的限制 Jetico的System IP table->System Trust Zone這個標籤裡的規則是用來規定你的機器程序的執行 兩個沒什麼關聯。怎麼回扯到一起? Q: 可是做過Trust Zone的定義後,應該會有相應的規則產生。我定義了TrustZone後在log裡卻仍然可以看見jetico阻擋了網路廣播,導致我不能訪問網路芳鄰。我手動增加network類形規則才使得區域網路訪問正常。 A: 你把System Trust Zone標籤裡放應用程式?!看看字面意義就應該知道System Trust Zone不是用來定義程序的規則的。 Q: Jetico如何防禦ARP欺騙 A: 很困難。所有的個人防火牆都是工作在第三層,基本上都是包檢測和狀態檢測。對於工作二層的基本上是無能為力,對於三層以上的辦法也不是很多。 Q: 借這個帖子問個關於jetico的問題,自編的jetico規則,存在哪裡的? A: 客戶端對ARP欺騙是防不勝防的,除非把伺服器和客戶端的做整體設定,否則很難防。 因為只有在區域網路中才能實驗。所以必須等有機會 sygate,lns都可以防禦,效果很好,不過Jetico就不試過就難說 lns需要使用插件(我沒用過,只是聽說) sygate不用設定,除非你把它預設值選項改了 已在經過簡單實驗不行! Sygate沒用過,LNS除非把網路閘道和客戶端機都做MAC認證才行。實驗環境在,在3-4台電腦上組態lns就可以防止ARP欺騙,但大規模佈署則不便捷。 Jetico的Protocols Table中有一條規則:Allow ARP requests。從這個規則的字面上看,此規則只有是否允許ARP傳輸協定的incoming packet和outgoing packet兩個項目可選項。根據ARP欺騙的原理:只要我們在確保本機ARP快取是正確的前提下,攔截進入的ARP傳輸協定報文,就能防止執法官發出的假冒的IP+MAC綁定的資料畫格來重新整理本地機ARP快取,這樣就能阻止從網路執法官發出的一個偽網路閘道MAC位址的非真實的ARP通告,從而避免用戶機器無法找到真正網路閘道的MAC位址。所以假設我們攔截ARP的outgoing packet,那麼理論上我們就可以防止ARP欺騙了。同理,lns也可以套用這個辦法,建立一個攔截ARP傳輸協定的outgoing packet規則,防止ARP快取重新整理,當然lns最強悍的地方是直接綁定mac和ip驗證,這樣就能丟棄所有假冒ARP廣播,就是佈署起來很麻煩。 這是我根據Jetico Allow ARP requests這個規則做的推測,並未經過實踐。感興趣的會員如果有實驗的環境可以試試看。 注意:做此實驗時,請做好攻擊模擬後網路環境復原的準備,並設定好防火牆的相關日誌記錄,以便於對結果分析。 補充一句,網路執法官安裝在網路閘道上和安裝在非網路閘道的PC上其防護的辦法是不一樣的。 SoftPerfect Personal Firewall 這個可以: http://www.ttian.net/website/2006/0219/1158.html ZA似可以直接開啟防止 ARP 欺騙! za那個預設值是沒有開啟的,似乎也防不住,在我裝過的5.5的版本是這樣的,以後就沒有用過了。 建議可能有效果,僅僅是推測 LNS防禦ARP有簡單規則 這裡:你安裝系統的盤:\Documents and Settings\你的用戶名\Application Data\Jetico Personal Firewall\1.0,裡面那個Optimal.bcf就是了。 C:\Program Files\Jetico\Jetico Personal Firewall\Config下也有一個,那是用來恢復出廠設定的文件,增加新的規則列表(比如BT,QQ等),今後可以比較省時省力 Q: 【求助】請問用JETICO的朋友,如何關閉135連接阜呢? 如題,知道的請說說,謝謝 A: 圖片:  在Root-->Application Table-->Ask User 加一條遮閉inbound connection 135連接阜的規則 Q: 【求助】Jetico中如何讓eMule獲得 HighID? 系統是xp sp2。使用 Jetico 後,即使將 eMule 放入信任區域,也是低ID。 但一關閉 Jetico 就可以獲得高ID。(說明:和 Jetico 有關;不是和 eMule 相關規則設定的問題,因為 eMule 在信任區) 在網上找了n多的參考文章後,驗證問題在於需要在 System Internet Zone 中加入相關規則,使 eMule的包能夠順利通過。但具體如何操作敬請各位高手指點一下,不勝感激! A: 圖片:  在下來幫忙吧~ 正好在擺弄這個fw 一起交流交流 在下的方法是 在System IP Table 的 System Internet Zone 加入4條規則 其實都類似 就是允許tcp出/入站 還有udp出/入站 於你的p2p連接阜(我的做法是設了個連接阜段 自己用的p2p軟體都配在這段裡) 需要注意的是與程序的規則不同 不是分local和remote的, IP table的規則是分source和destination的 因此outgoing的連接阜要寫在source這邊 而incoming的連接阜要寫在destination這邊(當然是指你設定的通信連接阜) 其他都any就好了 這樣一來 驢子就可以HighID了... 就不用截圖了吧 哈哈 當然 通過這樣在下確實實現了驢子登入伺服器HighID的問題, 而是否需要Tcp和Udp都做的話 也就是這四條規則是否都是必要 在下也沒有深究 有興趣大家再交流交流吧 其實加這四條ip規則倒是沒什麼難度 細心些瞧瞧日誌就會得到這個結論 包括偵錯規則時 開啟規則的日誌顯示也是很好的辦法 但是 在下一直不是很明白的是, 到底什麼情況要加專門的ip table規則, 而大多數情況又不需要呢.... 比如我們使用瀏覽器訪問80連接阜, 這個為什麼就不需要加ip table的規則呢 或者說 這些是哪條ip規則已經定義過了的呢? 難道是"Stateful TCP Inspection"這個嗎? 據在下所知這個應該是狀態包檢測吧.... 如果說是由於大多數p2p通信無法通過Stateful TCP Inspection的檢測 所以被攔截了 也就可以通過自己開啟相應的tcp標誌來解決 我認為應該和這個無關。我在外網,自動就獲得了high id,在ip table沒有增加任何多餘規則,只是把預設值中的dhcp ip 和 dns ip換成自己實際的dhcp/dns ip,把規則設定的更嚴謹一些,對emule毫無影響。 其實關鍵就是在application table 設定好規則。 1. allow access to network 2. allow to receive datagrams 3. allow to send datagrams 4. allow for outbound connection (remote port 80) 5. allow for outbound connection ( local/remote port 1024-65535) 6. allow for inbound connection (local port 4662, remote port 1024-65535) 前面5條是我的p2p通用規則, 沒有指定特定程序, remote/local address都是any。我把它同時用在了bt, pplive, ppstream, emule上面。由於是通用規則,所以設定的不是特別嚴格,不過問題不大。 第六條是emule的專用規則,程序必須指定是emule。 Stateful TCP Inspection預設值應該是開啟的。還是應該提供log以便於分析。 Q: 【求助】 Jetico防火牆的記憶體佔用是否隨使用時間而逐步增大? 昨天裝上的Jetico,記憶體佔用一直是4MB--5MB之間。但今天開機就變成6.9MB,現在是7MB。這是怎麼一回事? 另,手動關閉Jetico時,有視窗提示「是否儲存configration」,應該選「是」吧? A: 記憶體佔用不是固定的,系統根據需要來進行組態。當然如果程序出現問題則會引起記憶體異常。另外記憶體佔用還有部分在虛擬記憶體 從某個角度來講,記憶體佔用大小,直接決定著程序功能的強弱。有讓馬兒跑有不讓馬吃草的事情只能是科學幻想。我發現大多數殺毒軟體監控或防火牆的駐停留記憶體都在20M左右,並沒有某某節約某某浪費記憶體這種說法 Q: 占記憶體與殺毒能力成正比嗎?嘿嘿,我得去百度上好好教學一下啦 A: 成正比倒是未必。但是低於某個值則一定有問題。記憶體是程序執行所必用的空間,也是它發揮作用的必要場地。我也說過記憶體佔用過大屬於程序異常。目前發現15~20M是一個比較合理的標準。記憶體過低必然影響功效 Q: 不過不知道LNS算不算一個反例 A: Look『n』stop是以網路卡驅動的形式存在的,屬於功能很少的防火牆,預設值拒絕一切就像斷網一樣沒有什麼功能,每作一項工作就需要用戶自己設定一套ip規則。它的功能拓展需要擴充插件才行 此帖於 2006-07-24 03:05 PM 被 psac 編輯. |

|

|

送花文章: 3,

|

|

|

#15 (permalink) |

|

榮譽會員

|

Jetico Traffic monitor 只進不出的原因

作者:ubuntu 版權宣告:在保留作者和版權宣告的前提下,您可以隨意轉貼。作者不對使用本文之軟體和方法所造成的損失負責。 問題先看這貼:http://www.12km.com/read.php?tid=699...toread=&page=1 我也遇到這個問題:看過我帖子的都知道我是KAV6+CPF的組合。為了測試CAV,我特意用了一個全新的系統,KAV6+CAV+JPF 理由是CC組合不會有衝突,我決定換一個牆,我換用JPF及沿用KAV6是個不錯的想法。結果發現JPF Traffic monitor裡Outgoing始終是零,並且CAV和KAV6衝突,我於是卸載了KAV6,一個意想不到的結果就出現啦。 結果是:JPF的Traffic monitor恢復正常。 原因是:KAV6的Web和Mail監控採用了Proxy技術來過濾資料包,造成了outgoing packet躲過了JPF的outgoing IP filter,致使Traffic monitor只進不出。  那麼結論就很清楚啦,採用和KAV6類似技術的安全軟體,是造成JPF Traffic Monitor只進不出的原因,或者是可能的原因。 擔心,這樣不經過IP filter出去的資料包,會造成回應它,而進來的資料包出現安全問題,決定試用GSS+NOD32+JPF  ,由於CAV令人失望,我放棄測試,只上傳未知病毒。 以後就寫寫,我對JPF的理解。第一篇大概後天,介紹一個新手怎麼使用,It's JPF in ubuntu way 。 做個調查:JPF預設值規則factory setting,把eMule放到Application Trusted Zone 是HighID還是LowID,Kad是不是firewalled? 同理BitComet在相同的條件下是否有遠端連接? 有人看不明白? 沒點基礎是有點複雜。 簡單說吧,KAV6相當於起一個本地機代理服務器的作用。 沒有KAV6的時候,資料包就是在遠端和本地機間傳送,JPF的Monitor是沒問題的。 當安裝KAV6以後,本地機和遠端間多了個KAV6/Proxy,造成出去的資料包,JPF的IP filter檢測不到,於是JPF的outgoing packet始終是零。 ============================== Jetico防火牆規則、指南(收集專貼) 宣告: 此貼所涉及內容多收集整理於霏凡、紳博、12KM等,如沒有註明原創作者,或註明出現錯誤,均非本意。 看了大家以前的post,感覺此牆還有很多可以挖掘,但系統的指南、規則很少,希望籍此貼將其開發。並望其他大蝦可以繼續隨後貼帖補充,使之完善,易用。請版主注意歸類、增加新內容。 主頁:http://www.jetico.com 主頁下載:http://www.jetico.com/jpfwall.exe 英文說明 :http://www.jetico.com/Firewall.chm Jetico漢化版:http://solomon.blog.edu.cn/ cn.wine_關於jetico遲滯感、提示.rar jetico personal firewall 怎麼設定BT下載軟體?.rar sheep204_用table組織和管理Jetico的規則.rar skyer_117_Jetico_Optimal.rar skyer_117_紳博jetico的一點簡單介紹和心得.rar suzer_jetico對迅雷的設定.rar taintitly_JPF防火牆說明書中文翻譯.rar winner0002_jetico personal firewall P2P軟體(BT,電驢)套用規則.rar 風笛往事_幫您設定jetico防火牆規則.rar ======================================= jetico對迅雷的設定 圖片:  圖片:  圖片:  描述:全部連接阜blocked 圖片:  可能我的設定方法有人會不屑,但我覺得很好,簡單實用,希望有人喜歡。同理你可以完成對BT的設定。 我的jetico通過了simonn發的那個測試http://scan.sygate.com/prequickscan.html 關於瀏覽器,我就定義了WEB BROWSER。個人覺得沒有必要那麼精益求精專門開其他連接阜,有時候瀏覽二三天都很難碰到一個其他連接阜的。 此帖於 2006-07-24 03:11 PM 被 psac 編輯. |

|

|

送花文章: 3,

|