|

|

|

#1 |

|

管理版主

|

何謂「勒索/綁架 病毒」

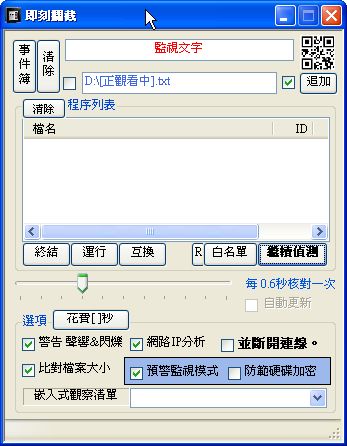

******************************** 簡單來說是一個小小的程式 在十年前就已經出現第一版本 直到比特幣的洗錢管道出現才大為露骨行勒索之實 先暗地裡被下載到你的電腦中並執行 就開始逐一對你的有意義的檔案加以加密(圖檔、文字文件屬性檔、影音檔 甚至 壓縮檔...) 要解密就要密碼 (加密技術裡稱 解密金鑰,與他一對的稱為 加密金鑰,又稱公共鑰匙) 而這個解密金鑰在你的電腦完成計算後出爐 被上傳回勒索者手上 而為何能完成暗地下載及接著執行動作 就是因為使用者完成某一互動式 動作 管道很多像是 執行某word巨集指令、java指令(所以android也會被感染)、點擊作了手腳的下載連結、閱讀信件... 因為是暗地自動執行 通常要等到你要使用「深據意義的檔案」才發現有異 此時通常已造成不少檔案的感染 而本篇程式 是利用所有勒索病毒共通的一點 「你的深據意義的檔案」被變動 發現誘餌不對竟 馬上凍結不明程序 幾乎可確定 100%可攔截 (除非使用者亂把不明程序填入白名單) 加上新版的網路對策功能 更方便藉由分析不明IP來判讀是否真的是勒索病毒 (因為勒索病毒須透過網路連線下載上傳金鑰才能達到 加密與勒索的目的) ********************************  載點: https://mega.nz/#!N1hAFDoS!fTXKfyeHg...DPSZkwCVDz_e60 安裝解說: 解壓後有兩個檔案夾 <dot NET> 此版是用 Microsoft Visual Studio .Net編譯而成,需安裝 Microsoft .NET Framework 4,適用各Windows 內有一VisualBasicPowerPacksSetup.exe,當你的Windows無安裝過.NET Framework 4則需先行執行安裝 <XP> 以 VB 6編譯而成,原則上經過改良也可在各Windows運行 如是 Win 7(含)以上建議以 dot NET為主 如是windows 7以上使用者,安裝後 須開放 NOKidnap.exe 系統管理員階層 (對 NOKidnap.exe右鍵> 內容> 相容性,將以 系統管理員 身份執行,勾選之) 始可做第一次運行 軟體特色: 使用誘餌方式 (誘餌是可以犧牲的,毀損後軟體會自動重建) 不同於市面防毒軟體以特徵碼比對為主。 所以沒有特徵碼趕不上新種病毒的問題, 也針對未來型嵌入式病毒預先防範 (就算碰到新的 .net機制病毒,也可將VBA引擎列入嵌入式觀察名單中作預防) 改版: v1.7.3 .Net dot加入防當功能 .修正關機時清單遺失之可能 .修正檔案比對問題 .修正自訂誘耳功能 可以更改上方 [監視文字] 為自己成立喜歡的 誘耳名稱 v1.6.9 Finall .新增 []自動處理 選項,讓使用者在絕大多數情況下免除與軟體的互動 .程式碼優化及容錯加強 v1.6.6 .新增 手動[凍結]鈕 ※以便[運行]後反悔 .改良 初開機時的感染辨識 .修正 dot NET版的監視錯誤 .修飾版面 v1.6.5 .修正 XP版的時間判斷錯誤及累贅運算(XP&NET) .新增 XP版的Windows TEMP資料夾 逾時執行 監視功能 P.S.此功能是監測如有.exe並於執行狀態,超過一長時間 則有可疑 v1.6.3 .改良 監視方式(改建立專屬資料夾 C:\[]監視文字 監視之) ,因為發現有cerber3勒索病毒不會對 底層(C:\) 作嘗試,所以改以專屬資料夾運作之 看似小改版其實很重要,強調三次 一定要更新成v1.6.3、一定要更新成v1.6.3、一定要更新成v1.6.3。 ^_^" v1.6.2 .修正 [清除]無效 .加入 磁碟分割表(GPT)改寫警示功能 (如真被不當改寫可用備份資料覆寫回去) v1.6.0 .修正 .NET的安裝程式 (到了1.6後才去了解 VS.NET的安裝製作...^v^") .改良 效能 .加入 效能測試鈕,可以根據測試結果自動調節適當時間條 .改良 監測方式(for dot Net),因為.NET在開檔實作上效能比XP版差(經測時大概落後8x) .加入 追加檔可使用MD5比對選項 (核對 指定檔案沒被改寫過) .加入 追加檔改監視整個資料夾變化之核取選項 (監視狀態不穩,預留:後續版本改成 監視磁碟分割區 功能) .XP版 使用多執行序實作,但VB6適應不良,所以使用者「試執行」後有誤的話「請勿安裝」 P.S.「試執行」是指 直接點 \Install\XP\NOKidnap.exe,如無法在系統列顯示出圖示就是「有誤」 v1.5.5 .修正 白名單追加錯誤的現象 .增加 選項 □預警監視模式,說明請見 ReadMe.txt .改良 [運行],無項目時 列出目前運行的程序 .增加 [清] 清除列表功能 .修正 氣泡式提示內容 v1.5.1 .針對 64位元Windows 以外部服務方式達成實作 使用 Windows Management Instrumentation服務(WMI Service) 取得必要資訊 這是一般windows都有開的服務 (%systemroot%\system32\svchost.exe -k netsvcs) 改版: v1.5 .改良「事件簿」相關設計 .加強 執行錯誤容忍 .加強 凍結判斷 .改良 開機啟動防當處置 .加入 .NET版本 v1.3 .修正 程式碼 .增加 紀錄「作為」功能 (軟體做了哪些事將記錄在Act.log內) v1.2.5 .修正 [追加]錯誤現象 .修正 程式碼 .改良 聲響提示(+閃爍,以判斷那個誘餌出事) v1.2 .加強 隱藏性病毒的防範 .改良修正 程式碼 v1.1.1 .增加 比對白名單檔案大小 之選項,可簡單的防範 白名單檔案被竄改 v1.1 .增加 提供網路分析資訊 .將軟體定名 「即刻攔截」 P.S.曾安裝過舊版者,請先打開舊版主視窗將時間軸拉至最左邊清除開機啟動再解安裝 因為軟體改名的關係,不這麼做又安裝新版,軟體會執行兩次 v1.0.0.5 .增加 使用者操作,確認訊息 使用注意: 首先你的系統要是乾淨的(沒有不良程式運行中,特別是綁架軟體) 執行 NOKidnap.exe 後會要求建立一份白名單 (OK的程序) 之後就可藉由比對及誘餌方式防範 綁架/勒索 軟體的肆孽 readme.txt 內容 ================================================ 解壓後: 可以先試試直接執行 NOKidnap.exe 如果有問題(缺少元件檔)則請以執行 setup.exe 來安裝 (會安裝相關vb run系統檔) P.S. 如是更新安裝,可以直接將安裝資料夾(../install/)內的NOKidnap.exe複制蓋過舊版即可完成更新 原理與操作: 執行後會創建專屬資料夾 C:\[]監視文字 監視之,內有兩個檔案當誘餌 (假設windows裝在 C  並可以在windows系統列發現程式 "即刻攔截 Ver..."圖示 點一下則可以彈出主視窗 [追加] 可指定第三項 "被監視檔" (一般指定 除了C:\外的任意檔案) 程式運行後會以檔案是否存在來判讀windows是否有 可疑程序 P.S. 當勾選 [v]預警監視模式 時,則會追加觀察同目錄下是否忽然出現 雷同的檔名文件如是「使用中」狀態 則觸發軟體。 (因為 加密病毒會先參考原始加密對象,製造檔名雷同的加密檔案,成功後再刪除原始加密對象 ,使用此預測方法可以在病毒 刪除原始加密對象 前攔截) [] MD5功能選項,打勾後會記下追加檔的MD5雜湊值,也就是「更進一步的核對有無被改寫」 程式運行中發現誘餌被做手腳,就會先行把所有可疑程序凍結住,接著彈出主視窗 (由使用者做接下來的決定) ************************************************************************************************** [終結] 將勾選的清單項目 "強行終結運行" (無項目時 調出黑名單檔案 供參考或修改) [運行] 將勾選的清單項目 "解除凍結" (無項目時 列出目前運行的程序) [凍結] 將勾選的清單項目 "凍結運行",也就是 暫停中... [互換] 將 勾選/非勾選 項目對調 [白名單] 將勾選的清單項目 列入以後的排除名單 (無項目時 調出白名單檔案 供參考或修改) [繼續監測] 繼續背景監控 (隱藏主視窗,請注意:如已觸發又使用者無動作問題未解時,主視窗會隨即又會彈出) [清除] 清除列表 ************************************************************************************************** 「時間條拉」 運行後下次開機就會自動啟動程式 當不想使用(自動載入程式): 於軟體主視窗下,操作 "時間條拉" 到最左即可撤銷「開機後載入」 經過 [終結] 手續後 程序會被以路徑方式記錄在 NORunFileList 檔案中(即 黑名單) 此後只要發現系統中有該 程序在執行 就會將該程序先行凍結 並彈出 "不可運行清單" 視窗 供使用者決定是否 [終結] 或 [運行](※解除凍結) 如果認定此程序是惡意程序 請使用者根據"路徑"自行處理檔案 (本軟體無提供自動刪除功能,須使用者自行刪除病毒檔) 原則上 可疑程序之勾選項目 是經一系列判讀做出的建議 對緊急的感染情況可以直接按下[終結] (雖然可疑程序已經先行凍結,但就怕萬一) 如有誤判事後再對 NORunFileList (黑名單)內容作修改 *****選項***** □警告 聲響&閃爍:遭遇勒索感染時彈出視窗,並發出 咚咚聲響+閃爍 提示 (哪一個檔案有問題就閃爍哪一部份) □網路IP分析 :遭遇勒索感染時分析目前連線狀態記錄之,彈出IP來源記錄檔供使用者分析 □並斷開連線 :勾選後軟體遇襲將自動停止該網路連線 □比對檔案大小 :比對白名單內的檔案大小,提防被修改冒充的可能 □預警監視模式 :不同於觀察系統誘餌,而是觀察有無出現加密檔的情況 (參考) □防範硬碟加密 :對指定追加的檔案所處的實體硬碟作監視動作,一經修改會提示也可用本軟體的所建Px檔作恢復作業 □自動處理 :自動判斷適當的抉擇,免除使用者的互動 [花費 秒] :可以根據運作的電腦效能,自動調適適合的 時間拉條 值 ================================================ 最後要提及的是 本軟體適於:網路點擊狂、曾經有切身之痛的人、有嘗鮮的網友 及些許系統知識的人 如真的中毒 且按下 [終結] 鈕 可以把 NORunFileList 檔案最後幾行貼出 在此可提供 判讀及建言 NORunFileList用文書軟體皆可打開 (或 可在安裝本軟體之檔案夾內 找到NORunFileList文件) 此帖於 2017-05-16 09:39 PM 被 mini 編輯. 原因: 改版 |

|

|

送花文章: 2062,

|

|

|

#6 (permalink) |

|

管理版主

|

如果有裝 winrar的話

下載新載點後 (v1.2.1) 直接點 NOKidnap.rar -> NOKidnap.CAB 找到 NOKidnap.exe 解出來後 蓋過昨日的版本即可 (必須確認 windows中 NOKidnap.exe沒在運行,否則無法蓋過舊檔) 為確保正常 資料夾內的 NOProblemFileList NOProblemFile_CommandLine NOProblemFileCheck 等檔案也可以手動刪除 再執行之 ========= 因為修正程式碼後未以 重新安裝的角度試驗 導致一個bug未察覺 對試用者說聲抱歉~ |

|

|

送花文章: 2062,

|

|

向 mini 送花的會員:

|

|

|

#13 (permalink) |

|

管理版主

|

目前windows 64bit還是有問題

持續改良中... ========= 特地去學了一下 VB.NET (使用 Microsoft Visual Studio 2010微軟最後一版支援 XP作業環境的套裝軟體) 花了一星期,再花快兩個星期從VB6 訂正/轉換 成VB.NET,最後又花了快一星期簡化 盡量用.NET函式取代舊的語法 還以為可以解決的說...(拿到 Win 8.1 64bit 運行還是會錯誤) .NET雖然有非常多的現成 函式/方法 可用 但碰到結構表之類的 還是要引入 WinAPI 結果就要自行解決 32bit與64bit間的差異...  原本寫程式只是滿足自己的需求(所以一直停留在VB6) 想不到因為這軟體還是去轉換學習.NET 真是世事難料 |

|

|

送花文章: 2062,

|

|

|

#14 (permalink) | |

|

長老會員

|

引用:

|

|

|

|

送花文章: 26755,

|

|

向 ppp0600 送花的會員:

|